Observação

O Agente de codificação do Copilot está em versão prévia pública e está sujeito a alterações. Durante a versão prévia, o uso do recurso está sujeito a Termos de licença de pré-lançamento do GitHub.

Para obter mais informações sobre Agente de codificação do Copilot, confira About assigning tasks to Copilot.

Visão geral

Por padrão, o acesso do Copilot à Internet é limitado por um firewall.

Limitar o acesso à Internet ajuda a gerenciar riscos de exfiltração dos dados, em que um comportamento surpreendente do Copilot ou instruções mal-intencionadas fornecidas a ele pode fazer com que o código ou outras informações confidenciais sejam vazadas para locais remotos.

As regras de firewall padrão permitem o acesso a vários hosts que usam o Copilot para interagir com o GitHub ou baixar dependências.

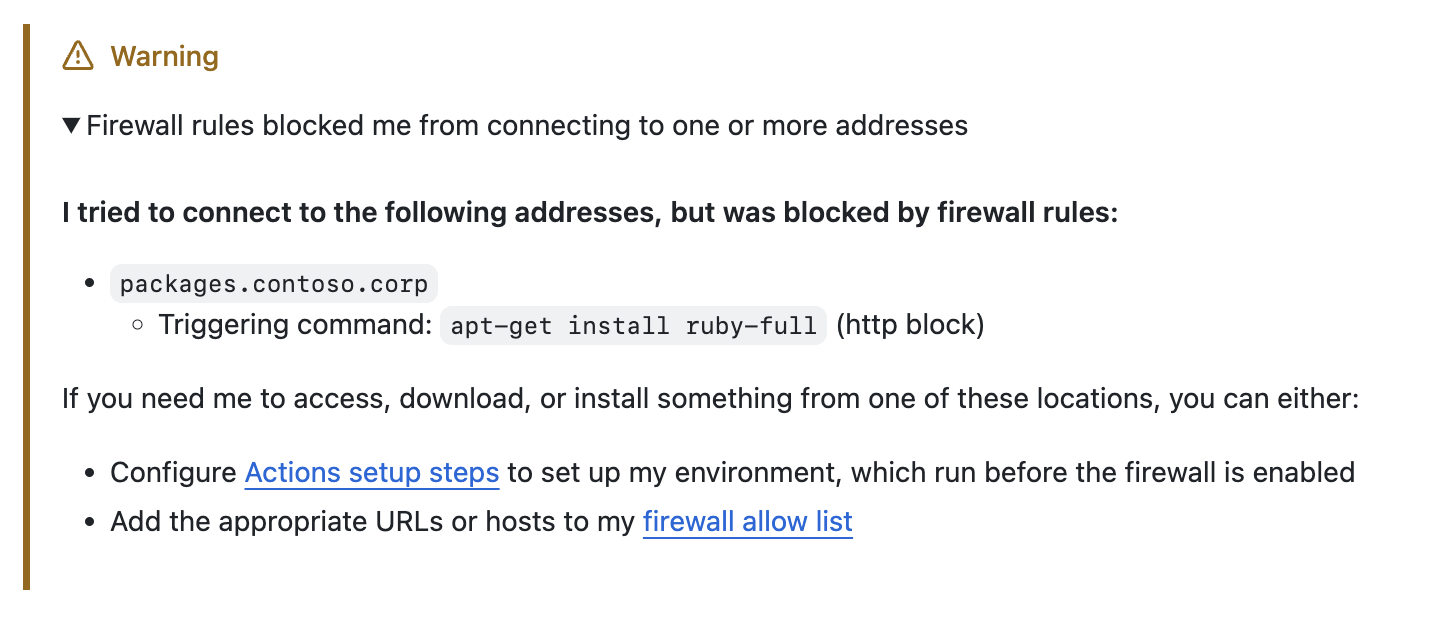

Se o Copilot tentar fazer uma solicitação bloqueada pelo firewall, um aviso será adicionado ao corpo da pull request (se o Copilot estiver criando uma pull request pela primeira vez) ou a um comentário (se o Copilot estiver respondendo a um comentário da pull request). O aviso mostra o endereço bloqueado e o comando que tentou fazer a solicitação.

Lista de permissões de hosts adicionais no firewall do agente

Você pode permitir endereços adicionais da lista de permissões no firewall do agente configurando a variável COPILOT_AGENT_FIREWALL_ALLOW_LIST_ADDITIONS do GitHub Actions para uma lista separada por vírgulas. Nessa lista, você pode incluir:

-

Domínios (por exemplo,

packages.contoso.corp), caso em que o tráfego será permitido para esse domínio e todos os subdomínios.Exemplo:

packages.contoso.corppermitiria o tráfego parapackages.contoso.corpeprod.packages.contoso.corp, mas não paraartifacts.contoso.corp. -

URLs (por exemplo,

https://packages.contoso.corp/project-1/), nesse caso, o tráfego só será permitido no esquema (https) e no host (packages.contoso.corp) especificados, sendo limitado aos caminhos de caminho e descendente especificados.Exemplo:

https://packages.contoso.corp/project-1/permitiria o tráfego parahttps://packages.contoso.corp/project-1/ehttps://packages.contoso.corp/project-1/tags/latest, mas não parahttps://packages.consoto.corp/project-2,ftp://packages.contoso.corpouhttps://artifacts.contoso.corp.

Como substituir a lista de permissões de firewall

Por padrão, o firewall permite o acesso a vários hosts que normalmente são usados para baixar dependências ou que o Copilot usa para interagir com o GitHub.

Para limpar completamente essa lista de permissões padrão e começar novamente do zero, defina a variável COPILOT_AGENT_FIREWALL_ALLOW_LIST GitHub Actions para uma lista de hosts separada por vírgulas.

Por exemplo, para permitir apenas o acesso packages.contoso.corp e artifacts.contoso.corp, defina a variável COPILOT_AGENT_FIREWALL_ALLOW_LIST como packages.contoso.corp,artifacts.contoso.corp.

Como desabilitar o firewall

Aviso

Desabilitar o firewall permitirá que Copilot se conecte a qualquer host, aumentando os riscos de exfiltração de código ou outras informações confidenciais.

O firewall está habilitado por padrão. Para desabilitar o firewall, defina a variável COPILOT_AGENT_FIREWALL_ENABLED GitHub Actions como false.