-

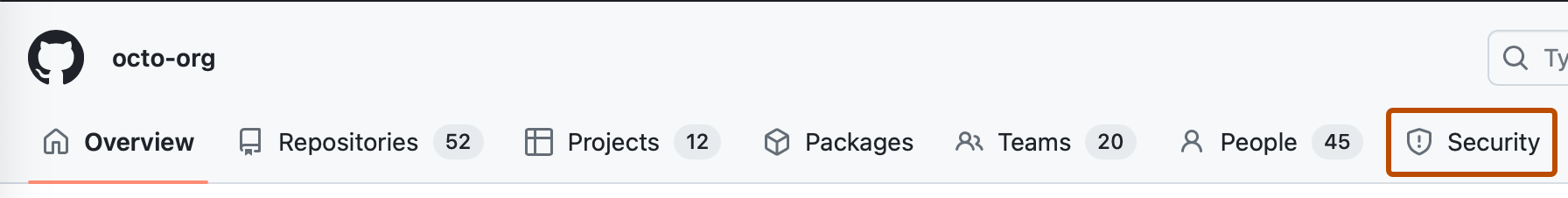

Em GitHub, acesse a página principal da organização.

-

No nome da sua organização, clique em Security.

-

Na barra lateral, em "Security", clique em Assessments. Você pode ver o relatório mais recente nesta página.

Exibindo o relatório de avaliação de risco de segredo de sua organização

Understand your organization's exposure to leaked secrets at a glance by viewing your most recent secret risk assessment report.