Verwalten von Anforderungen zum Umgehen des Pushschutzes

Hinweis

Die delegierte Umgehung für den Pushschutz befindet sich derzeit in beta und kann geändert werden.

Wenn Sie die delegierte Umgehung für den Pushschutz aktivieren, entscheiden Organisationsbesitzer oder Repositoryadministratoren, welche Rollen oder Teams Anforderungen zum Umgehen des Pushschutzes überprüfen (genehmigen oder ablehnen) können.

Hinweis

Sie können GitHub Apps auch mit differenzierten Berechtigungen verwenden, um Anforderungen zur Pushschutzumgehung programmgesteuert zu überprüfen und zu genehmigen. Dadurch kann Ihre Organisation Überprüfungen von Sicherheitsanforderungen optimieren und Richtlinien erzwingen oder eine Integration mit externen Sicherheitstools durchführen, damit alle Überprüfungen die festgelegten Standards erfüllen. Für GitHub Enterprise Server ist die Verwendung von GitHub Apps zum Überprüfen von Umgehungsanforderungen ab Version 3.19 verfügbar. Weitere Informationen zu Berechtigungen finden Sie unter Organisationsberechtigungen für „Organisationsumgehungsanforderungen für die Geheimnisüberprüfung“.

Wenn ein Mitwirkender Umgehungsberechtigungen anfordert, um einen Commit mit einem Geheimnis zu pushen, gilt für diese festgelegte Gruppe von Prüfern Folgendes:

- Sie erhält eine E-Mail-Benachrichtigung mit einem Link zu der Anforderung.

- Sie überprüft die Anforderung auf der Seite „Umgehungsanforderungen“ des Repositorys.

- Sie hat 7 Tage Zeit, die Anforderung zu genehmigen oder abzulehnen, bevor die Anforderung abläuft.

Damit die Prüfer Geheimnisse, für die eine Umgehungsanforderung vorliegt, effizient selektieren können, zeigt GitHub die folgenden Informationen in der Anforderung an:

- Name des Benutzers, der den Pushversuch unternommen hat.

- Repository, in dem der Pushversuch unternommen wurde.

- Commit-Hash des Pushs.

- Zeitstempel des Pushs.

Der Mitwirkende wird per E-Mail über die Entscheidung informiert und muss die erforderliche Maßnahme ergreifen:

- Wenn die Anforderung genehmigt wird, kann der Mitwirkende den Commit, der das Geheimnis enthält, in das Repository stellen.

- Wird die Anforderung abgelehnt, muss der Mitwirkende das Geheimnis aus dem Commit entfernen, um den Commit erfolgreich in das Repository zu übertragen.

Verwalten von Anforderungen für ein Repository

-

Navigieren Sie auf GitHub zur Hauptseite des Repositorys.

-

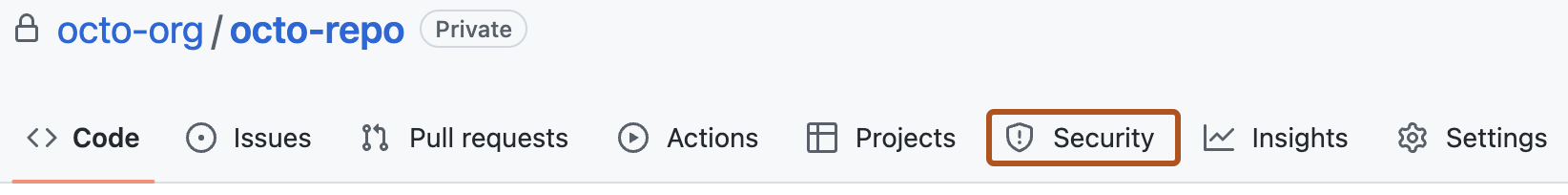

Klicke unter dem Repositorynamen auf Security. Wenn die Registerkarte „Security“ nicht angezeigt wird, klicke im Dropdownmenü auf Security.

-

Klicken Sie in der linken Randleiste unter „Anforderungen“ auf Push-Schutzumgehung.

-

Wählen Sie das Dropdownmenü Alle Status aus, und klicken Sie dann auf Öffnen, um Anforderungen anzuzeigen, die auf eine Überprüfung warten, sowie Anforderungen, die genehmigt wurden, aber für die die Commits noch nicht in das Repository gepusht wurden.

-

Klicken Sie auf die Anforderung, die Sie überprüfen möchten.

-

Überprüfen Sie die Details der Anforderung.

-

Um dem Mitwirkenden zu erlauben, den Commit, der das Geheimnis enthält, zu pushen, klicken Sie auf Umgehungsanforderung genehmigen. Oder klicken Sie auf Umgehungsanforderung verweigern, wenn Sie den Mitwirkenden auffordern möchten, das Geheimnis aus dem Commit zu entfernen.

Filtern von Anforderungen

Sie können Anforderungen filtern nach:

- Genehmigende Person (Mitglied der Umgehungsliste)

- Anfordernde Person (Mitwirkender, der die Anforderung stellt)

- Zeitrahmen

- Der Status

Filtern nach Status

Einer Anforderung werden die folgenden Status zugewiesen:

| Der Status | Description |

|---|---|

Cancelled | Die Anforderung wurde vom Mitwirkenden storniert. |

Completed | Die Anforderung wurde genehmigt und der Commit(s) wurde an das Repository verschoben. |

Denied | Die Anforderung wurde überprüft und abgelehnt. |

Expired | Die Anforderung ist abgelaufen. Anforderungen sind sieben Tage gültig. |

Open | Die Anforderung wurde entweder noch nicht überprüft oder wurde genehmigt, aber der Commit(s) wurde nicht an das Repository verschoben. |

Weiterführende Lektüre

-

[AUTOTITLE](/code-security/secret-scanning/using-advanced-secret-scanning-and-push-protection-features/delegated-bypass-for-push-protection/about-delegated-bypass-for-push-protection) -

[AUTOTITLE](/code-security/secret-scanning/using-advanced-secret-scanning-and-push-protection-features/delegated-bypass-for-push-protection/enabling-delegated-bypass-for-push-protection)