Informationen zu secret scanning

Secret scanning erkennt automatisch Token oder Anmeldeinformationen, die in ein Repository eingecheckt wurden. Du kannst Warnungen zur Geheimnisüberprüfung für Benutzer*innen für alle Secrets, die GitHub in deinem Code findet, auf der Registerkarte Sicherheit des Repositorys einsehen, damit du weißt, welche Token oder Anmeldeinformationen als kompromittiert zu behandeln sind.Weitere Informationen findest du unter Informationen zu Warnungen zur Geheimnisüberprüfung.

Über den Ausschluss von Verzeichnissen aus Warnungen zur Geheimnisüberprüfung für Benutzer*innen

Es kann sein, dass du einen Grund hast, ein Secret in ein Repository zu committen, wie z. B. wenn du ein Fake-Secret in der Dokumentation oder in einer Beispielanwendung bereitstellen willst. In diesen Fällen kannst du die Warnung schnell zurückweisen und die Gründe dokumentieren. Es kann aber auch vorkommen, dass du ein Verzeichnis ganz ignorieren willst, um keine falschen Positivergebnisse zu erstellen. Sie können beispielsweise eine monolithische Anwendung mit mehreren Integrationen haben, die eine Datei mit Dummyschlüsseln enthalten, die zahlreiche falsche Warnungen für die Triage festlegen könnten.

Du kannst die Datei secret_scanning.yml so konfigurieren, dass Warnungen automatisch geschlossen werden, die in bestimmten Verzeichnissen von secret scanning gefunden werden, und diese Verzeichnisse ausgeschlossen werden, die im Pushschutz enthalten sind. Diese Warnungen werden mit dem Status „ignored by configuration“ geschlossen.

Ausschließen von Verzeichnissen aus Warnungen zur Geheimnisüberprüfung für Benutzer*innen

-

Navigieren Sie auf GitHub zur Hauptseite des Repositorys.

-

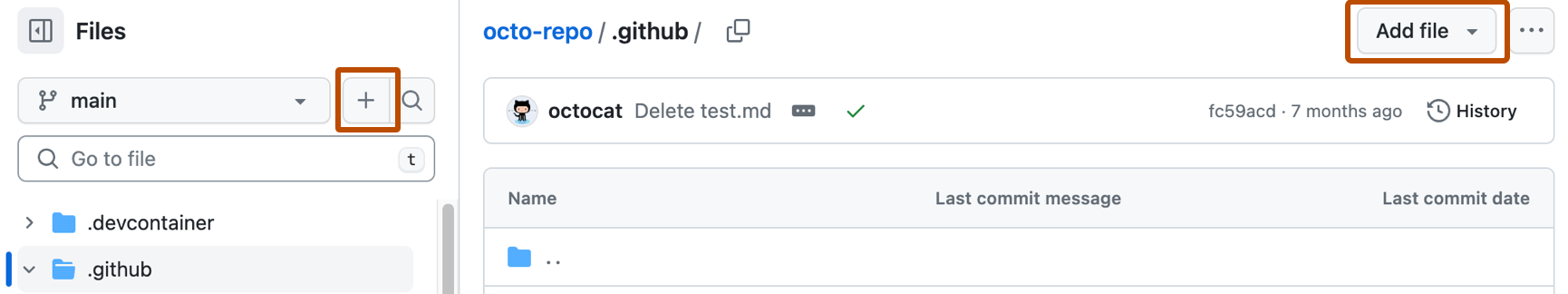

Wähle über der Liste der Dateien das Dropdownmenü Add file aus, und klicke auf Create new file.

Alternativ kannst du in der Dateistrukturansicht links auf klicken.

-

Im Feld Dateiname gibst du „.github/secret_scanning.yml“ ein.

-

Gib unter Neue Datei bearbeiten

paths-ignore:gefolgt von den Pfaden ein, die du aus secret scanning ausschließen möchtest.YAML paths-ignore: - "docs/**"

paths-ignore: - "docs/**"Dadurch wird secret scanning dazu aufgefordert, die Warnungen automatisch für alles im Verzeichnis

docszu schließen. Sie können diese Beispieldatei als Vorlage verwenden, um die Dateien und Ordner hinzuzufügen, die Sie aus Ihren eigenen Repositorys ausschließen möchten.Du kannst auch Sonderzeichen wie z. B.

*verwenden, um Pfade zu filtern. Weitere Informationen zu Filtermustern findest du unter Workflow-Syntax für GitHub Actions.YAML paths-ignore: - "foo/bar/*.js"

paths-ignore: - "foo/bar/*.js"Hinweis

- Wenn mehr als 1.000 Einträge in

paths-ignorevorhanden sind, schließt secret scanning nur die ersten 1.000 Verzeichnisse von der Überprüfung aus. - Wenn

secret_scanning.ymlgrößer als 1 MB ist, ignoriert secret scanning die gesamte Datei.

- Wenn mehr als 1.000 Einträge in

Verifizieren, dass der Ordner von secret scanning ausgeschlossen ist

- Öffne eine Datei in einem Verzeichnis, das du vom Secret Scanning ausgeschlossen hast

- Füge ein vorab validiertes Secret oder ein Test-Secret ein.

- Führen Sie für die Änderung einen Commit aus.

- Navigieren Sie auf GitHub zur Hauptseite des Repositorys.

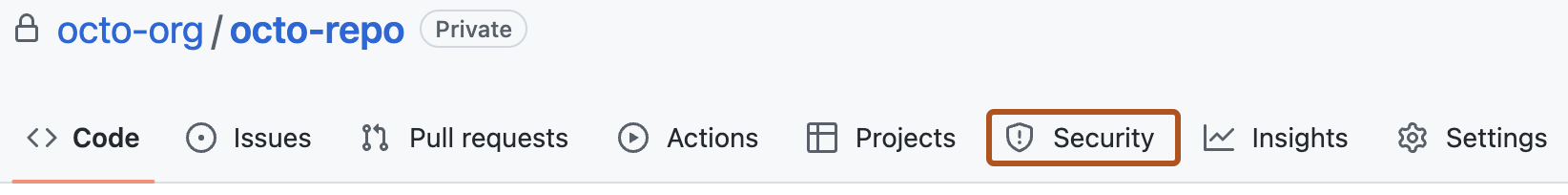

- Klicke unter dem Repositorynamen auf Security. Wenn die Registerkarte „Security“ nicht angezeigt wird, klicke im Dropdownmenü auf Security.

Es sollte keine neuen offenen Warnhinweise für das Secret geben, das du gerade in die Datei eingefügt hast.

Bewährte Methoden

Zu den bewährten Methoden gehören:

- Minimiere die Anzahl der ausgeschlossenen Verzeichnisse und sei so präzise wie möglich bei der Definition der Ausschlüsse. Dadurch wird sichergestellt, dass die Anweisungen so klar wie möglich sind und dass die Ausschlüsse wie beabsichtigt funktionieren.

- Erkläre in einem Kommentar in der

secret_scanning.yml-Datei, warum eine bestimmte Datei oder ein bestimmter Ordner ausgeschlossen wird. Wie bei normalem Code verdeutlicht die Verwendung von Kommentaren deine Intention und macht es für andere einfacher, das gewünschte Verhalten zu verstehen. - Überprüfe die

secret_scanning.yml-Datei regelmäßig. Einige Ausschlüsse können mit der Zeit nicht mehr zutreffen, und es ist eine gute Praxis, die Datei sauber und aktuell zu halten. Die Verwendung von Kommentaren, wie oben empfohlen, kann dabei helfen. - Informiere das Sicherheitsteam darüber, welche Dateien und Ordner du ausgeschlossen hast und warum. Eine gute Kommunikation ist wichtig, um sicherzustellen, dass alle auf der gleichen Seite stehen und verstehen, warum bestimmte Ordner oder Dateien ausgeschlossen werden.