secret scanning 경고 페이지 정보

리포지토리에서 secret scanning을(를) 사용 설정하거나 secret scanning이(가) 사용 설정된 리포지토리로 커밋을 푸시하면, GitHub에서 서비스 공급자에서 정의한 패턴 및 엔터프라이즈, 조직 또는 리포지토리에 정의된 사용자 지정 패턴과 일치하는 비밀에 대한 콘텐츠를 스캔합니다.

secret scanning에서 비밀을 검색하면 GitHub에서 경고를 생성합니다. GitHub은(는) 리포지토리의 보안 탭에 경고를 표시합니다.

경고를 보다 효과적으로 분류할 수 있도록 GitHub은(는) 경고를 두 개의 목록으로 구분합니다.

- 기본 경고

- 실험적 경고

기본 경고 목록

기본 경고 목록에는 지원되는 패턴 및 지정된 사용자 지정 패턴과 관련한 경고가 표시됩니다. 경고의 기본 보기입니다.

실험적 경고 목록

실험적 경고 목록은 비공급자 패턴(예: 프라이빗 키)과 관련된 경고를 표시합니다. 이러한 유형의 경고는 테스트에 사용되는 가양성 또는 비밀의 비율이 높을 수 있습니다. 기본 경고 목록에서 실험적 경고 목록으로 전환할 수 있습니다.

또한 이 범주에 속하는 경고는 다음과 같은 특징이 있습니다.

- 리포지토리당 경고 수량이 5000개(열린 경고 및 닫힌 경고 포함)로 제한됩니다.

- 보안 개요에 대한 요약 보기에는 표시되지 않고 "Secret scanning" 보기에만 표시됩니다.

- 공급자가 아닌 패턴의 경우 GitHub에 처음 5개의 검색된 위치만 표시됩니다.

GitHub이(가) 공급자 이외의 패턴을(를) 검색하려면 먼저 리포지토리 또는 조직에 대한 기능을 사용하도록 설정해야 합니다. 자세한 내용은 공급자가 아닌 패턴에 대해 비밀 스캔 사용을(를) 참조하세요.

GitHub에서는 실험적 경고 목록에 새로운 패턴과 비밀 유형을 계속 릴리스하고, 기능이 완전해지면(예: 적절히 낮은 발생 빈도와 가양성 비율을 유지하는 경우), 이를 기본 목록으로 승격하게 됩니다.

경고 보기

secret scanning에 대한 경고는 리포지토리의 보안 탭 아래에 표시됩니다.

-

GitHub에서 리포지토리의 기본 페이지로 이동합니다.

-

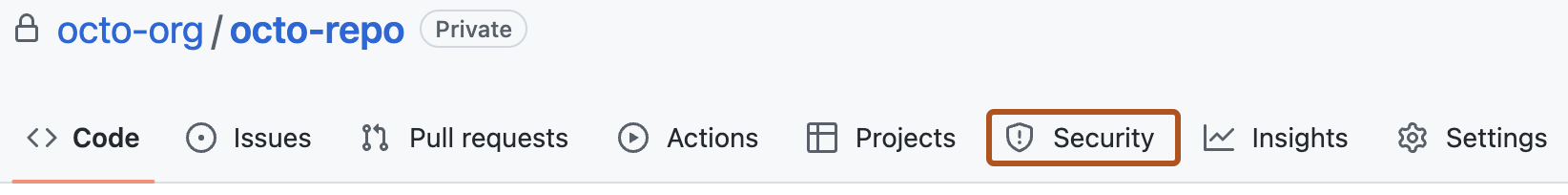

리포지토리 이름에서 Security를 클릭합니다. "Security" 탭이 표시되지 않으면 드롭다운 메뉴를 선택한 다음, Security를 클릭합니다.

-

왼쪽 사이드바의 "취약성 경고"에서 Secret scanning 을(를) 클릭합니다.

-

필요에 따라 "실험적" 경고로 전환하여 비공급자 패턴.

-

"Secret scanning" 아래에서 보려는 경고를 클릭합니다.

참고 항목

유출된 비밀을 포함하는 리포지토리에 대한 관리자 권한이 있는 사용자만 경고에 대한 보안 경고 세부 정보 및 토큰 메타데이터를 볼 수 있습니다. 엔터프라이즈 소유자는 이 목적을 위해 리포지토리에 대한 임시 액세스를 요청할 수 있습니다.

경고 필터링

관심 있는 경고를 쉽게 찾을 수 있도록 경고 목록에 다양한 필터를 적용할 수 있습니다. 경고 목록 위의 드롭다운 메뉴를 사용하거나 표에 나열된 한정자를 검색 창에 입력할 수 있습니다.

| 한정자 | 설명 |

|---|---|

bypassed | 푸시 보호가 무시된 비밀의 경고를 표시합니다(true). 자세한 내용은 푸시 보호 정보을(를) 참조하세요. |

is | 열린 상태(open) 또는 닫힌 상태(closed)의 경고를 표시합니다. |

props | 특정 사용자 지정 속성(CUSTOM_PROPERTY_NAME)이 설정된 리포지토리의 경고를 표시합니다. 예를 들어, props:data_sensitivity:high는 data_sensitivity 속성이 high 값으로 설정된 리포지토리에 대한 결과를 표시합니다. |

provider | 특정 공급자(PROVIDER-NAME)의 경고를 표시합니다(예: provider:github). 지원되는 파트너의 목록은 지원되는 비밀 검사 패턴을(를) 참조하세요. |

repo | 특정 리포지토리(REPOSITORY-NAME)에서 감지된 경고를 표시합니다(예: repo:octo-repository). |

resolution | "가양성"(false-positive), "config에 의해 숨김"(hidden-by-config), "패턴 삭제됨"(pattern-deleted), "패턴 편집됨"(pattern-edited), "해지됨"(revoked), "테스트에 사용됨"(used-in-tests), "수정 안 함"(wont-fix)으로 닫힌 경고를 표시합니다. |

results | 지원되는 비밀 및 사용자 지정 패턴(default) 또는 개인 키와 같은 비공급자 패턴(experimental)의 경고를 표시합니다. 지원되는 비밀 검사 패턴을(를) 참조하세요. |

secret-type | 특정 비밀 유형(SECRET-NAME)에 대한 경고를 표시합니다(예: secret-type:github_personal_access_token). 지원되는 비밀 유형의 목록은 지원되는 비밀 검사 패턴을(를) 참조하세요. |

sort | 최신에서 가장 오래된(created-desc), 가장 오래된에서 최신(created-asc), 가장 최근에 업데이트된(updated-desc) 또는 가장 최근에 업데이트된(updated-asc)으로 경고를 표시합니다. |

team | 지정된 팀의 구성원이 소유한 경고를 표시합니다. 예: team:octocat-dependabot-team |

topic | 리포지토리 항목과 일치하는 경고를 표시합니다. 예: topic:asdf |

validity | 특정 유효성(active, inactive, unknown)이 있는 비밀의 경고를 표시합니다. 유효성 상태에 대한 자세한 내용은 비밀 검사에서 경고 평가을(를) 참조하세요. |