Création d’un ensemble de règles de protection contre la fusion pour un référentiel

-

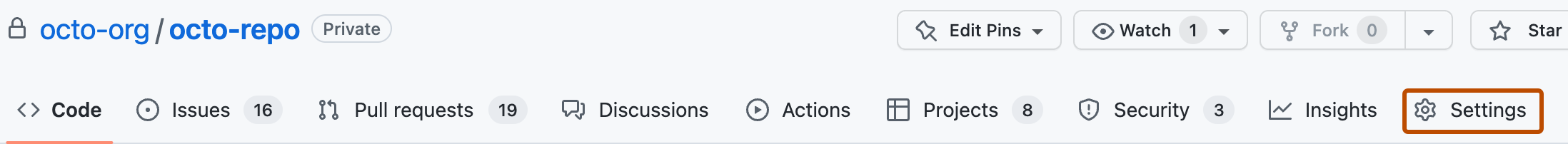

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom de votre référentiel, cliquez sur Paramètres. Si vous ne voyez pas l’onglet « Paramètres », sélectionnez le menu déroulant , puis cliquez sur Paramètres.

-

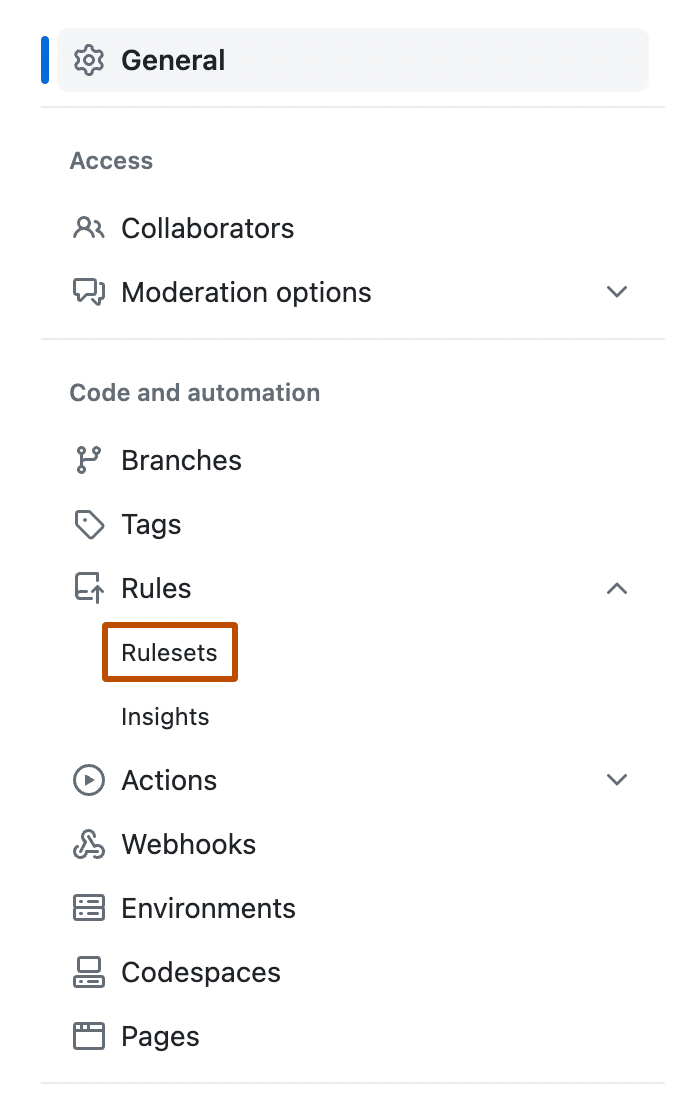

Dans la barre latérale gauche, sous « Code et automatisation », cliquez sur Règles, puis sur Ensembles de règles.

-

Cliquez sur Nouvel ensemble de règles.

-

Pour créer un ensemble de règles ciblant des branches, cliquez sur Nouvel ensemble de règles de branche.

-

Sous « Nom de l’ensemble de règles », tapez un nom pour l’ensemble de règles.

-

Pour modifier l’état d’application par défaut, vous pouvez cliquer sur Désactivé et sélectionner un état d’application.

-

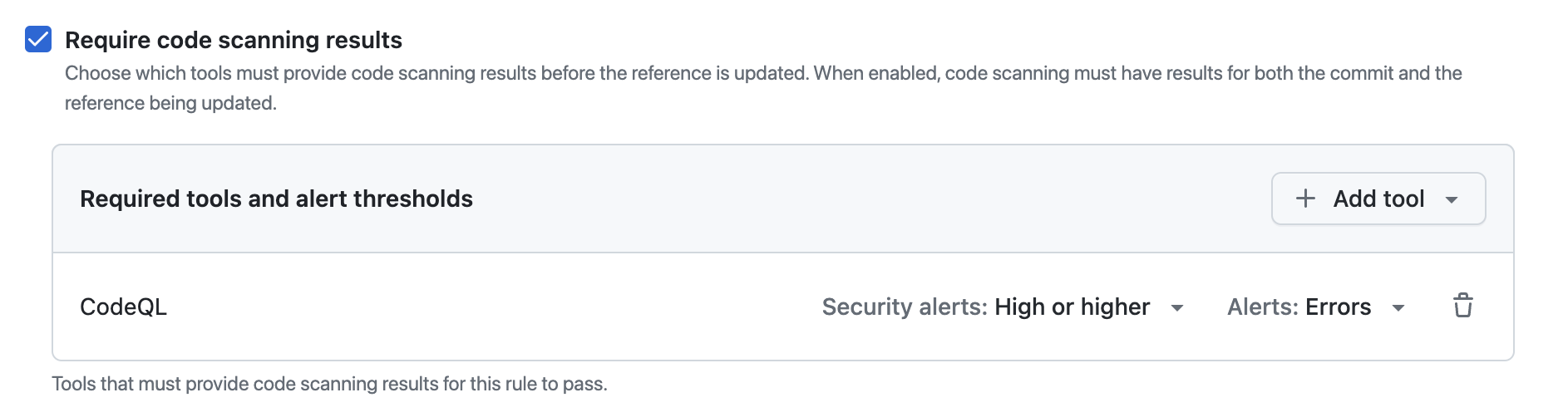

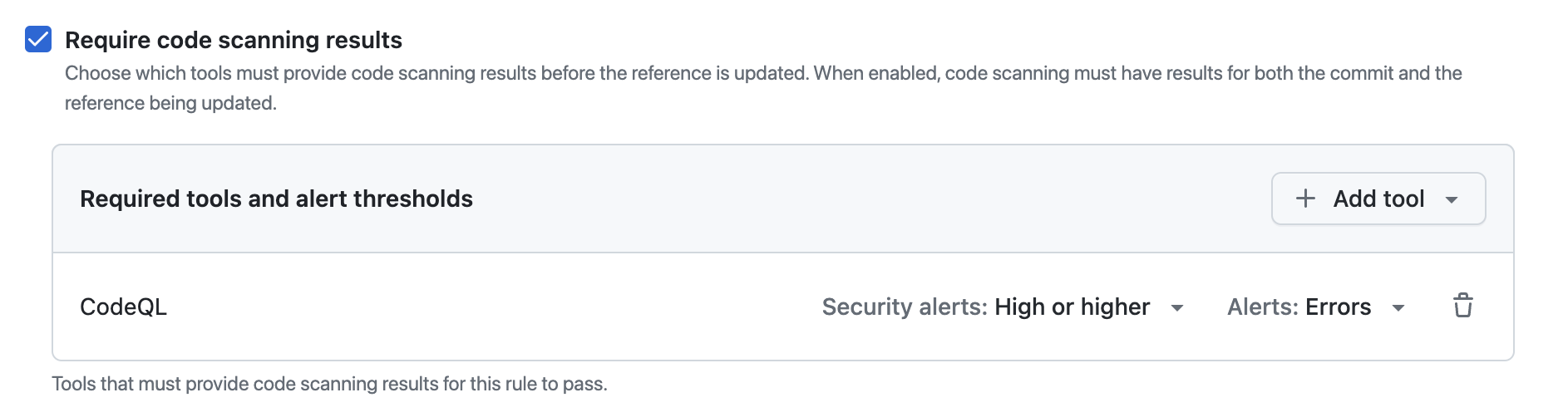

Sous « Protections de branche », sélectionnez Exiger des résultats code scanning.

-

Sous « Outils et seuils d’alerte requis », cliquez sur Ajouter un outil et sélectionnez un outil code scanning dans la liste déroulante. Par exemple, « CodeQL ».

-

À côté du nom d’un outil code scanning :

- Cliquez sur Alertes et sélectionnez l’une des alertes : Aucun, Erreurs, Erreurs et Avertissements ou Tout.

- Cliquez sur Alertes de sécurité et sélectionnez l’une des alertes suivantes : Aucun, Critique, Élevé ou supérieur, Moyen ou Supérieur, ou Tout.

Pour plus d’informations sur les niveaux de gravité d’alerte et de sécurité, consultez À propos des alertes d’analyse du code.

Pour plus d’informations sur la gestion des ensembles de règles dans un référentiel, consultez Gestion des ensembles de règles d’un dépôt.

Création d’un ensemble de règles de protection contre la fusion pour tous les référentiels d’une organisation

-

Dans le coin supérieur droit de GitHub, cliquez sur votre photo de profil, puis sur Vos organisations.

-

En regard de l’organisation, cliquez sur Paramètres.

-

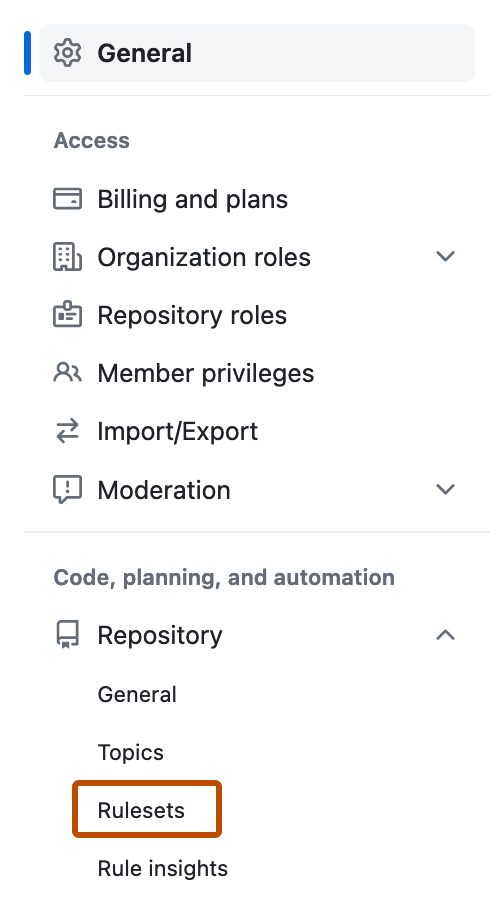

Dans la barre latérale gauche, dans la section « Code, planification et automatisation », cliquez sur Repository, puis cliquez sur Jeux de règles.

-

Cliquez sur Nouvel ensemble de règles.

-

Pour créer un ensemble de règles ciblant des branches, cliquez sur Nouvel ensemble de règles de branche.

-

Sous « Nom de l’ensemble de règles », tapez un nom pour l’ensemble de règles.

-

Pour modifier l’état d’application par défaut, vous pouvez cliquer sur Désactivé et sélectionner un état d’application.

-

Sous « Protections de branche », sélectionnez Exiger des résultats code scanning.

-

Sous « Outils et seuils d’alerte requis », cliquez sur Ajouter un outil et sélectionnez un outil code scanning dans la liste déroulante. Par exemple, « CodeQL ».

-

À côté du nom d’un outil code scanning :

- Cliquez sur Alertes et sélectionnez l’une des alertes : Aucun, Erreurs, Erreurs et Avertissements ou Tout.

- Cliquez sur Alertes de sécurité et sélectionnez l’une des alertes suivantes : Aucun, Critique, Élevé ou supérieur, Moyen ou Supérieur, ou Tout.

Pour plus d’informations sur les niveaux de gravité d’alerte et de sécurité, consultez À propos des alertes d’analyse du code.

Pour plus d’informations sur la gestion des ensembles de règles pour les référentiels d’une organisation, consultez Gestion des ensembles de règles pour les dépôts de votre organisation.

Création d’un ensemble de règles de protection contre la fusion avec l’API REST

Vous pouvez utiliser l’API REST pour créer un ensemble de règles avec la règle code_scanning, ce qui vous permet de définir des outils spécifiques et de définir des seuils d’alerte. Pour plus d’informations, consultez « Points de terminaison d’API REST pour les règles ».