Correction des alertes

Une fois qu’un secret a été commité dans un dépôt, vous devez considérer le secret comme compromis. GitHub recommande les actions suivantes pour les secrets compromis :

- Vérifiez que le secret validé dans GitHub est valide.

- Examinez et mettez à jour tous les services qui utilisent l'ancien token. Pour les GitHub personal access token, supprimez le token compromis et créez un nouveau token. Consultez Gestion de vos jetons d’accès personnels.

- Selon le fournisseur de secrets, vérifiez vos journaux de sécurité pour détecter toute activité non autorisée.

Fermer les alertes

Remarque

Secret scanning ne ferme pas automatiquement les alertes lorsque le token correspondant a été supprimé du référentiel. Vous devez fermer manuellement ces alertes dans la liste des alertes sur GitHub.

-

Sur GitHub, accédez à la page principale du référentiel.

-

Sous le nom du référentiel, cliquez sur Sécurité. Si vous ne voyez pas l’onglet « Sécurité », sélectionnez le menu déroulant et cliquez sur Sécurité.

-

Dans la barre latérale gauche, sous « Alertes de vulnérabilité », cliquez sur Secret scanning .

-

Sous « Secret scanning », cliquez sur l'alerte que vous souhaitez afficher.

-

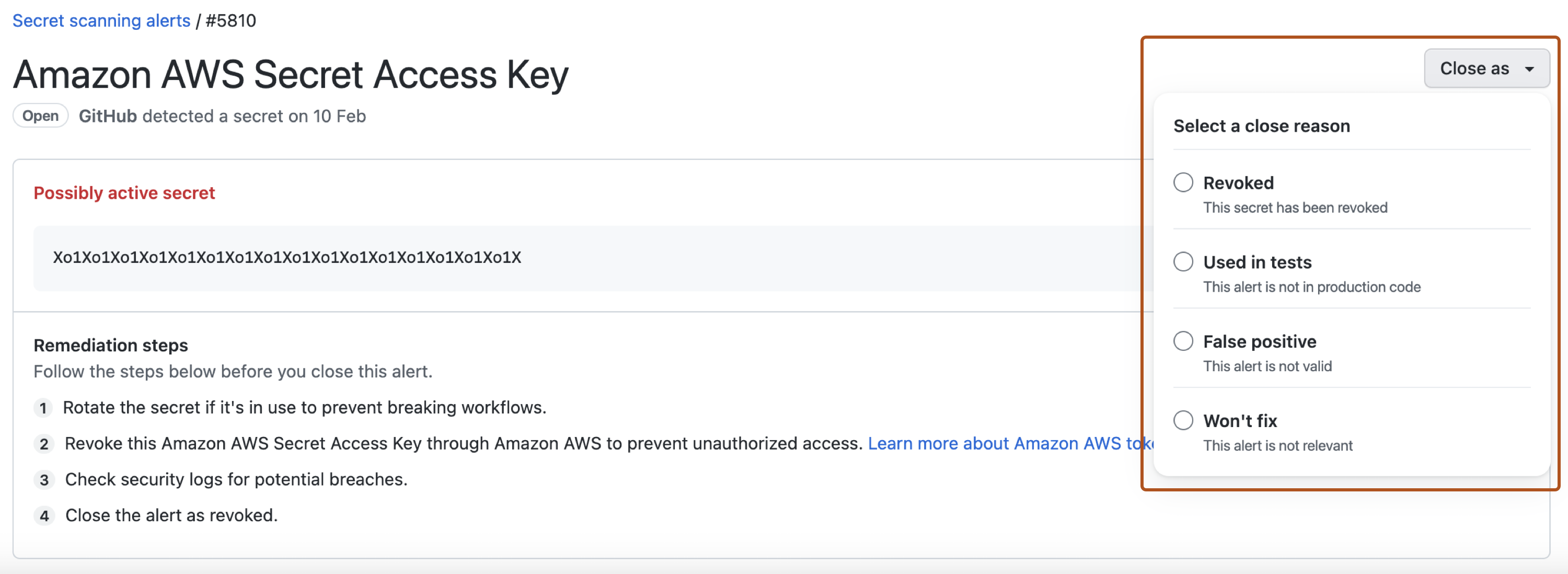

Pour ignorer une alerte, sélectionnez le menu déroulant « Fermer comme », puis cliquez sur un motif pour résoudre une alerte.

-

Si vous le souhaitez, dans le champ « Commentaire », ajoutez un commentaire pour l’action Ignorer. Le commentaire de l’action Ignorer est ajouté à la chronologie des alertes et peut être utilisé comme justification lors de l’audit et de la création de rapports. Vous pouvez afficher l’historique de toutes les alertes ignorées et les commentaires de rejet dans la chronologie des alertes. Vous pouvez également récupérer ou définir un commentaire à l’aide de l’API Secret scanning. Le commentaire est contenu dans le champ

resolution_comment. Pour plus d’informations, consultez Points de terminaison d’API REST pour l’analyse de secrets dans la documentation de l’API REST. -

Cliquez sur Fermer l’alerte.

Étapes suivantes

-

[AUTOTITLE](/code-security/secret-scanning/managing-alerts-from-secret-scanning/monitoring-alerts)