When Dependabot detects vulnerable dependencies in a repository, it generates alerts. For more information, see About Dependabot alerts.

You can enable or disable Dependabot alerts for:

- Your personal account

- Your repository

- Your organization

- Your enterprise

Nota:

An enterprise owner must first set up Dependabot for your enterprise before you can configure Dependabot alerts. For more information, see Enabling Dependabot for your enterprise.

Managing Dependabot alerts for your personal account

Dependabot alerts for your repositories can be enabled or disabled by your enterprise owner. For more information, see Enabling Dependabot for your enterprise.

Managing Dependabot alerts for your repository

You can manage Dependabot alerts for your public, private or internal repository.

By default, we notify people with write, maintain, or admin permissions in the affected repositories about new Dependabot alerts. GitHub never publicly discloses insecure dependencies for any repository. You can also make Dependabot alerts visible to additional people or teams working on repositories that you own or have admin permissions for.

An enterprise owner must first set up Dependabot for your enterprise before you can manage Dependabot alerts for your repository. For more information, see Enabling Dependabot for your enterprise.

Enabling or disabling Dependabot alerts for a repository

-

On GitHub, navigate to the main page of the repository.

-

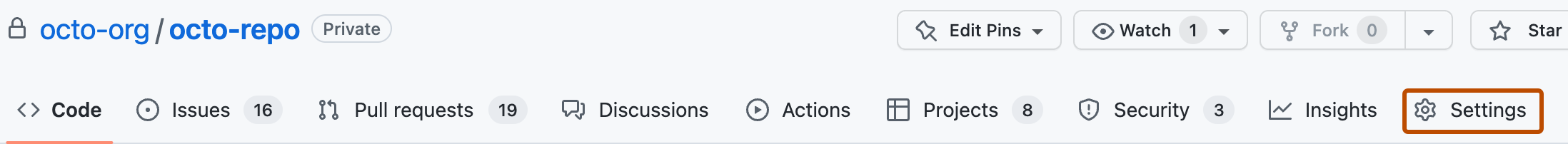

Under your repository name, click Settings. If you cannot see the "Settings" tab, select the dropdown menu, then click Settings.

-

In the "Security" section of the sidebar, click Code security.

-

Under "Code security", to the right of Dependabot alerts, click Enable to enable alerts or Disable to disable alerts.

Managing Dependabot alerts for your organization

You can enable Dependabot alerts for all eligible repositories in your organization. For more information, see About enabling security features at scale.

Managing Dependabot alerts for your enterprise

Security configurations, which are collections of security settings, allow you to manage Dependabot alerts for your enterprise. See Creating a custom security configuration for your enterprise.

Managing Dependabot alerts at scale with rules

Additionally, you can use Dependabot auto-triage rules to manage your alerts at scale, so you can auto-dismiss or snooze alerts, and specify which alerts you want Dependabot to open pull requests for. For information about the different types of auto-triage rules, and whether your repositories are eligible, see About Dependabot auto-triage rules.