-

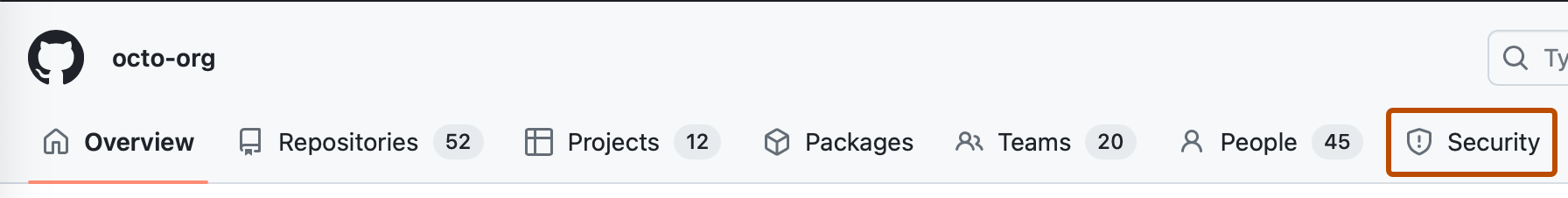

En GitHub, navega a la página principal de tu organización.

-

Debajo del nombre de la organización, haz clic en Security.

-

En la barra lateral, en "Security", haz clic en Assessments. Puedes ver el informe más reciente en esta página.

Visualización del informe de evaluación de riesgos secretos para tu organización

Understand your organization's exposure to leaked secrets at a glance by viewing your most recent secret risk assessment report.