Info zu Sicherheitsergebnisse

Nachdem Sie ein security configuration auf ein Repository angewendet haben, liefern die aktivierten Sicherheitsfeatures wahrscheinlich Sicherheitsergebnisse für dieses Repository. Diese Ergebnisse können als featurespezifische Warnungen oder als automatisch generierte Pull Requests angezeigt werden, die so konzipiert sind, dass deine Repositorys sicher bleiben. Sie können die Ergebnisse in der gesamten Organisation analysieren und erforderliche Anpassungen an der security configuration vornehmen.

Du solltest die Mitwirkenden dazu ermutigen, Sicherheitswarnungen und Pull Requests zu überprüfen und aufzulösen, um deine Organisation möglichst gut zu schützen.

Suchen von Repositorys mit Sicherheitswarnungen mithilfe der Sicherheitsübersicht

Die über die Sicherheitsübersicht angezeigten Informationen variieren je nach deinem Zugriff auf Repositorys und Organisationen und je nachdem, ob Advanced Security-Features von diesen Repositorys und Organisationen verwendet werden. Weitere Informationen finden Sie unter Informationen zur Sicherheitsübersicht.

-

Navigieren Sie auf GitHub zur Hauptseite der Organisation.

-

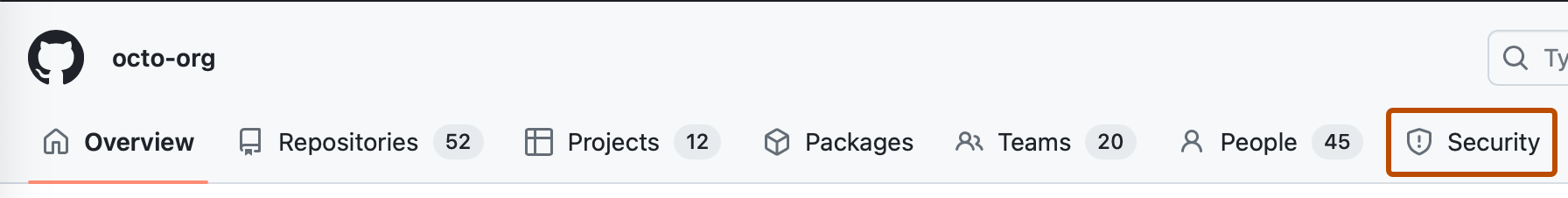

Klicke unter deinem Organisationsnamen auf Security.

-

Standardmäßig werden in der Übersicht Warnungen für alle nativen GitHub-Tools angezeigt (Filter:

tool:github). Um Warnungen für ein bestimmtes Tool anzuzeigen, ersetzen Sietool:githubim Textfeld des Filters. Beispiel: *tool:dependabot, um nur Warnungen für Abhängigkeiten anzuzeigen, die von Dependabot identifiziert wurden. *tool:secret-scanning, um nur Warnungen für Geheimnisse anzuzeigen, die von secret scanning identifiziert wurden. *tool:codeql, um nur Warnungen für mögliche Sicherheitsrisiken anzuzeigen, die von CodeQL code scanning identifiziert wurden. -

Sie können weitere Filter hinzufügen, um nur die Repositorys anzuzeigen, die Sie bewerten möchten. Die Liste der Repositorys und Metriken, die auf der Seite angezeigt werden, wird automatisch aktualisiert, um deiner aktuellen Auswahl zu entsprechen. Weitere Informationen zur Filterung findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

-

Du kannst auch die Randleiste auf der linken Seite verwenden, um Warnungen für ein bestimmtes Sicherheitsfeature ausführlicher zu untersuchen. Auf jeder Seite kannst du für das betreffende Feature spezifische Filter verwenden, um deine Suche zu optimieren. Weitere Informationen zu den verfügbaren Qualifizierern findest du unter Filtern von Warnungen in der Sicherheitsübersicht.

Interpretieren von secret scanning-Warnungen

Secret scanning ist ein Sicherheitstool, das den gesamten Git-Verlauf von Repositorys sowie Probleme, Pullanforderungen und Diskussionen in diesen Repositorys auf geleakte Geheimnisse, die versehentlich übergeben wurden, z. B. Tokens oder private Schlüssel. Du kannst die secret scanning-Warnungen für eine Organisation anzeigen, indem du zur Hauptseite der betreffenden Organisation navigierst, auf die Registerkarte Security klickst und dann im Abschnitt „Metrics“ oder „Alerts“ auf Secret scanning.

-

**Metriken:** Ausführliche Informationen zu Pushschutzereignissen findest du unter [AUTOTITLE](/code-security/security-overview/viewing-metrics-for-secret-scanning-push-protection). -

**Warnungen**: Ausführliche Informationen zu Warnungen vom Typ **Default** und **Generic** für offengelegte Geheimnisse in der Organisation.

Eine Einführung in secret scanning-Warnungen findest du unter Informationen zu Warnungen zur Geheimnisüberprüfung.

Informationen zum Bewerten von secret scanning-Warnungen findest du unter Bewerten von Warnungen aus der Geheimnisüberprüfung.

Interpretieren von code scanning-Warnungen

Code scanning ist ein Feature, das du zum Analysieren des Codes in einem GitHub-Repository verwendest, um Sicherheitsrisiken und Codefehler zu finden. Alle von der Analyse ermittelten Probleme werden im Repository angezeigt. Diese Probleme werden als code scanning-Warnungen behandelt, die detaillierte Informationen zur Verwundbarkeit oder zum erkannten Fehler enthalten.

Du kannst die code scanning-Warnungen für eine Organisation anzeigen, indem du zur Hauptseite der betreffenden Organisation navigierst, auf die Registerkarte Security klickst und dann auf Folgendes klickst:

-

**CodeQL-Pull-Request-Warnungen**. Sieh dir weitere Informationen zu code scanning-Warnungen an, die in Pull Requests gefunden und behoben wurden. -

**Code scanning**. Ausführliche Informationen zu Warnungen für potenziell anfälligen Code in der Organisation findest du unter [AUTOTITLE](/code-security/security-overview/viewing-metrics-for-pull-request-alerts).

Eine Einführung in code scanning-Warnungen findest du unter Informationen zu Codeüberprüfungswarnungen.

Informationen dazu, wie du code scanning-Warnungen interpretieren und beheben kannst, findest du unter Bewerten von Warnungen der Codeüberprüfung für das Repository und Problemlösung für Warnungen der Codeüberprüfung.

Interpretieren von Dependabot alerts

Dependabot alerts informieren Sie über Schwachstellen in den Abhängigkeiten, die Sie in Repositorys in Ihrer Organisation verwenden. Du kannst Dependabot alerts für eine Organisation anzeigen, indem du zur Hauptseite der betreffenden Organisation navigierst, auf die Registerkarte Security klickst und dann auf Dependabot.

Eine Einführung in Dependabot alerts findest du unter Informationen zu Dependabot-Warnungen.

Wie du Dependabot alerts interpretieren und auflösen kannst, erfährst du unter Anzeigen und Aktualisieren von Dependabot-Warnungen.

Hinweis

Wenn du Dependabot security updates aktiviert hast, kann Dependabot außerdem automatisch Pull Requests auslösen, um die Abhängigkeiten in den Repositorys der Organisation zu aktualisieren. Weitere Informationen finden Sie unter Informationen zu Dependabot-Sicherheitsupdates.

Nächste Schritte

Wenn deine Ergebnisse darauf hinweisen, dass die Sicherheitsaktivierungseinstellungen nicht deinen Anforderungen entsprechen, kannst du die bestehenden Konfigurationen ändern. Weitere Informationen finden Sie unter Bearbeiten einer angepassten Sicherheitskonfiguration.

Zu guter Letzt können Sie ihre Sicherheitseinstellungen auf Organisationsebene auch mit global settings bearbeiten. Weitere Informationen findest du unter Konfigurieren globaler Sicherheitseinstellungen für Ihre Organisation.