O GitHub fornece um relatório de avaliação de risco de segredo que os proprietários e os gerentes de segurança da organização podem gerar para avaliar a exposição de uma organização a segredos vazados. A secret risk assessment é uma verificação pontual e sob demanda do código em uma organização que:

- Mostra todos os segredos vazados dentro da organização

- Mostra os tipos de segredos vazados fora da organização

- Fornece insights acionáveis para correção Para obter mais informações sobre o relatório, confira Sobre a avaliação de risco de segredo.

Você pode gerar o relatório de secret risk assessment de sua organização, revisá-lo e exportar os resultados para CSV.

Note

O relatório secret risk assessment atualmente está em versão prévia pública e está sujeito a alterações. Se você tiver comentários ou perguntas, participe da discussão na GitHub Community – estamos atentos.

Gerando uma secret risk assessment inicial

-

Em GitHub, acesse a página principal da organização.

-

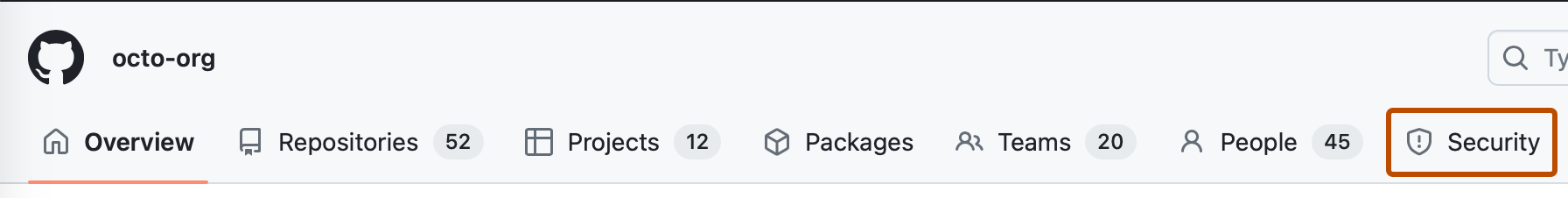

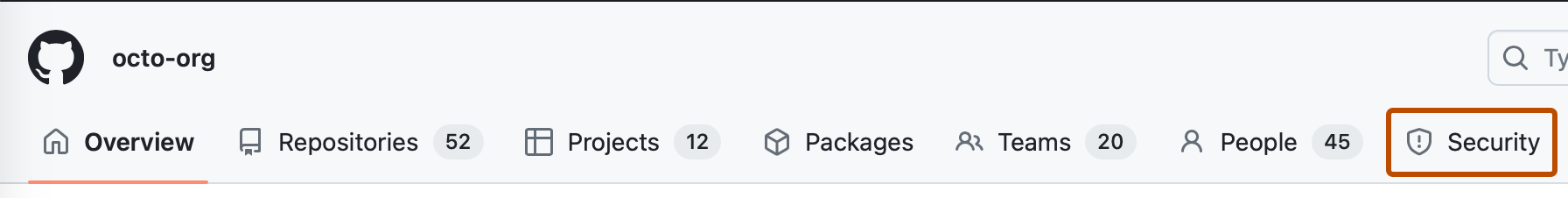

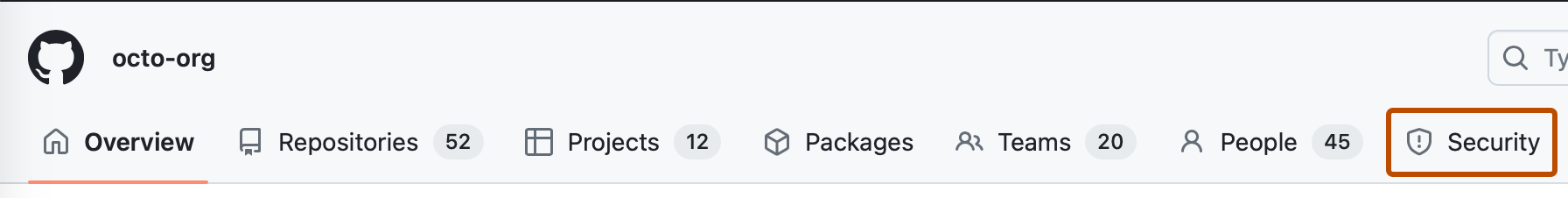

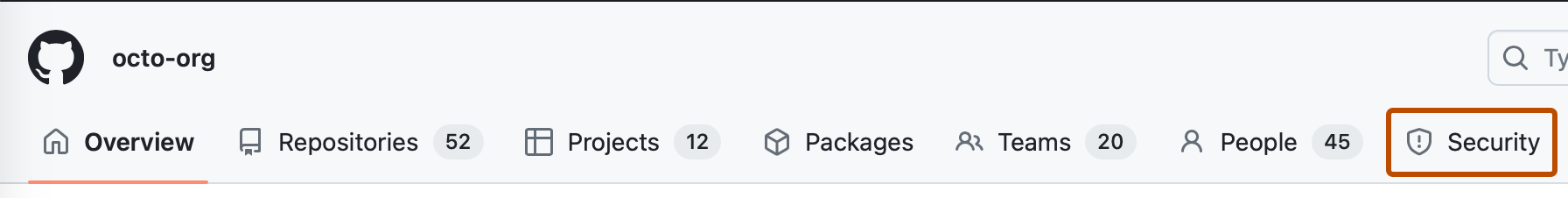

No nome da organização, clique em Segurança do .

-

Na barra lateral, em "Security", clique em Assessments. 1. Para gerar a secret risk assessment, clique em Scan your organization.

Se você for um proprietário da organização e tiver optado por notificações por email, o GitHub enviará um email para informar quando o relatório estiver pronto para exibição.

Executando a secret risk assessment novamente

Tip

Você só pode gerar o relatório uma vez a cada 90 dias. Recomendamos que você implemente a GitHub Secret Protection para monitoramento e prevenção de segredos contínuos. Confira Escolhendo a GitHub Secret Protection.

-

Em GitHub, acesse a página principal da organização.

-

No nome da organização, clique em Segurança do .

-

Na barra lateral, em "Security", clique em Assessments.

-

Próximo ao canto superior direito do relatório existente, clique em .

-

Selecione Rerun scan.

Se você for um proprietário da organização e tiver optado por notificações por email, o GitHub enviará um email para informar quando o relatório estiver pronto para exibição.

Exibindo a secret risk assessment

-

Em GitHub, acesse a página principal da organização.

-

No nome da organização, clique em Segurança do .

-

Na barra lateral, em "Security", clique em Assessments. Você pode ver o relatório mais recente nesta página.

Exportando o secret risk assessment para CSV

-

Em GitHub, acesse a página principal da organização.

-

No nome da organização, clique em Segurança do .

-

Na barra lateral, em "Security", clique em Assessments.

-

Próximo do canto superior direito do relatório, clique em .

-

Selecione Download CSV.

O arquivo CSV da secret risk assessment inclui as informações a seguir.

| Coluna CSV | Nome | Descrição |

|---|---|---|

| Um | Organization Name | O nome da organização em que o segredo foi detectado |

| B | Name | O nome do token do tipo de segredo |

| C | Slug | A cadeia de caracteres normalizada do token. Isso corresponde a Token na tabela de segredos com suporte. Confira Padrões de varredura de segredos com suporte. |

| D | Push Protected | Um boolean para indicar se o segredo seria detectado e bloqueado pela proteção de push se ela estivesse habilitada |

| E | Non-Provider Pattern | Um boolean para indicar se o segredo correspondia a um padrão que não é de provedor e geraria um alerta se a secret scanning com padrões de não provedor estivesse habilitada |

| F | Secret Count | Uma contagem agregada dos segredos ativos e inativos encontrados para o tipo de token |

| G | Repository Count | Uma contagem agregada de repositórios distintos nos quais o tipo de segredo foi encontrado, incluindo repositórios públicos, privados, internos e arquivados |

Próximas etapas

Agora que você gerou a secret risk assessment de sua organização, saiba como interpretar os resultados. Confira Interpretando os resultados da avaliação de risco de segredo.