GitHub는 조직 소유자와 보안 관리자가 유출된 비밀에 대한 조직의 노출을 평가하기 위해 생성할 수 있는 비밀 위험 평가 보고서를 제공합니다. secret risk assessment는 조직 내 코드에 대한 주문형, 지정 시간 검사 입니다.

- 조직 내에서 유출된 비밀을 표시합니다.

- 조직 외부에서 유출된 비밀의 종류를 보여 줍니다.

- 수정을 위한 실행 가능한 인사이트를 제공합니다. 이러한 보고서에 대한 자세한 내용은 비밀 위험 평가 정보을(를) 참조하세요.

조직에 대한 secret risk assessment 보고서를 생성하고, 검토하고, 결과를 CSV로 내보낼 수 있습니다.

Note

secret risk assessment 보고서는 현재 공개 미리 보기 버전이며 변경될 수 있습니다. 피드백이나 질문이 있는 경우 GitHub Community의 토론에 참여하세요. 여러분의 의견을 듣고 있습니다.

초기 secret risk assessment 생성

-

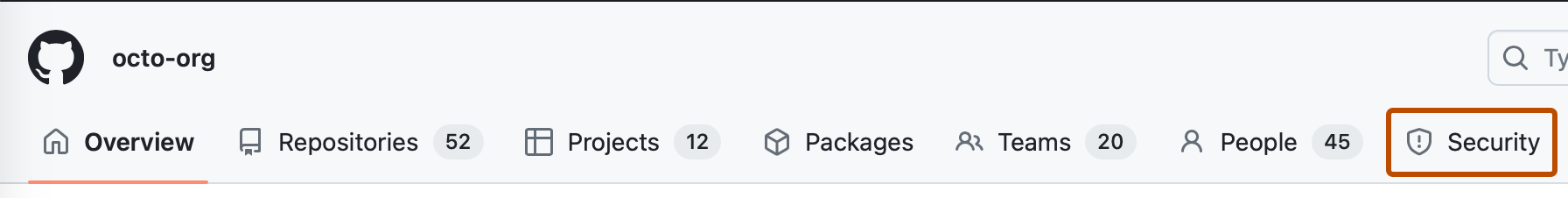

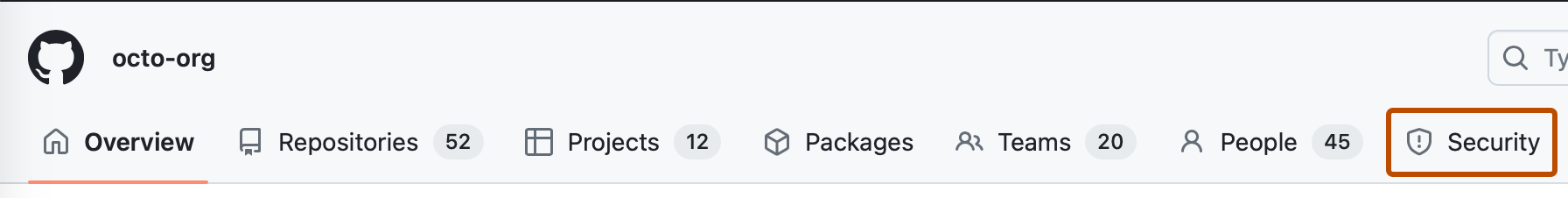

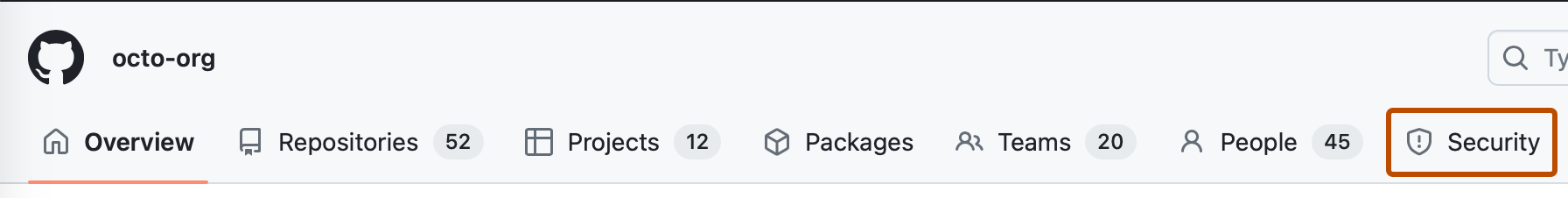

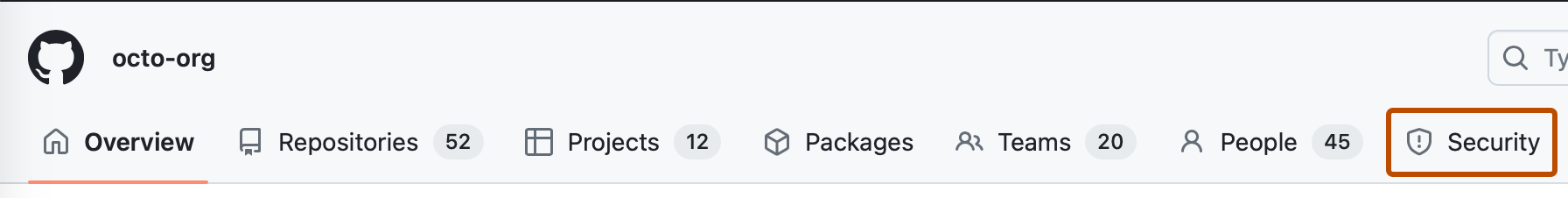

GitHub에서 조직의 기본 페이지로 이동합니다.

-

조직 이름에서 보안을 클릭합니다.

-

사이드바의 “Security”에서 Assessments를 클릭합니다. 1. secret risk assessment를 생성하려면 Scan your organization을 클릭합니다.

조직 소유자이고 메일 알림을 옵트인한 경우 GitHub에서 보고서를 볼 준비가 되면 알려주는 메일을 보냅니다.

secret risk assessment 다시 실행

Tip

보고서를 90일마다 한 번만 생성할 수 있습니다. 지속적인 비밀 모니터링과 방지를 위해 GitHub Secret Protection을 구현하는 것이 좋습니다. GitHub Secret Protection 선택을(를) 참조하세요.

-

GitHub에서 조직의 기본 페이지로 이동합니다.

-

조직 이름에서 보안을 클릭합니다.

-

사이드바의 “Security”에서 Assessments를 클릭합니다.

-

기존 보고서의 오른쪽 상단을 향해 을 클릭합니다.

-

Rerun scan을 선택하세요.

조직 소유자이고 메일 알림을 옵트인한 경우 GitHub에서 보고서를 볼 준비가 되면 알려주는 메일을 보냅니다.

secret risk assessment 보기

-

GitHub에서 조직의 기본 페이지로 이동합니다.

-

조직 이름에서 보안을 클릭합니다.

-

사이드바의 “Security”에서 Assessments를 클릭합니다. 이 페이지에서 가장 최근 보고서를 볼 수 있습니다.

secret risk assessment를 CSV로 내보내기

-

GitHub에서 조직의 기본 페이지로 이동합니다.

-

조직 이름에서 보안을 클릭합니다.

-

사이드바의 “Security”에서 Assessments를 클릭합니다.

-

보고서의 오른쪽 상단을 향해 을 클릭합니다.

-

Download CSV를 선택하세요.

secret risk assessment CSV 파일에는 다음 정보가 포함됩니다.

| CSV 열 | 속성 | 설명 |

|---|---|---|

| A | Organization Name | 비밀이 탐지된 조직의 이름 |

| B | Name | 비밀 유형에 대한 토큰 이름 |

| C | Slug | 토큰의 정규화된 문자열입니다. 이는 지원되는 비밀 테이블의 Token에 해당합니다. 지원되는 비밀 검사 패턴을(를) 참조하세요. |

| D |

| `Push Protected` | 비밀이 활성화된 경우 푸시 보호에 의해 탐지 및 차단되는지 여부를 나타내는 `boolean` |

| E

| Non-Provider Pattern | 공급자가 아닌 패턴이 있는 secret scanning이 활성화된 경우 비밀이 공급자가 아닌 패턴과 일치하고 경고를 생성하는지 여부를 나타내는 boolean |

| F | Secret Count | 토큰 형식에 대해 찾은 활성 및 비활성 비밀의 집계 수 |

| G | Repository Count | 퍼블릭, 프라이빗,, 보관된 리포지토리를 포함하여 비밀 형식이 발견된 고유 리포지토리의 집계 수 |

다음 단계

이제 조직에 대한 secret risk assessment를 생성했으므로 결과를 해석하는 방법을 알아봅니다. 비밀 위험 평가 결과 해석을(를) 참조하세요.