Informationen zur secret scanning-Warnungsseite

Wenn du secret scanning für ein Repository aktivierst oder Commits in ein Repository pushst, wobei secret scanning aktiviert ist, überprüft GitHub den Inhalt auf Geheimnisse, die mit von Dienstanbietern definierten Mustern übereinstimmen.

Wenn secret scanning ein Geheimnis erkennt, generiert GitHub eine Warnung. GitHub zeigt eine Warnung auf der Registerkarte Sicherheit des Repositorys an.

Um Warnungen effektiver zu triagen, trennt GitHub Warnungen in zwei Listen:

- Standardwarnungen

- Generische Warnungen

Standardbenachrichtigungsliste

Die Liste über Standardwarnungen zeigt Warnungen an, die sich auf unterstützte Muster und angegebene benutzerdefinierte Muster beziehen. Dies ist die Hauptansicht für Warnungen.

Liste generischer Warnungen

Die Liste generischer Warnungen zeigt Warnungen an, die mit Nichtanbietermustern (z. B. private Schlüssel) oder generischen Geheimnissen (z. B. Kennwörter), die durch KI ermittelt wurden, in Verbindung stehen. Diese Arten von Warnungen können eine höhere Rate falsch positiver Ergebnisse oder verwendete Geheimnisse in Tests. Du kannst die Liste generischer Warnungen über die Liste mit Standardwarnungen umschalten.

Und Warnungen, die in diese Kategorie fallen:

- Sind in der Menge auf 5000 Warnungen pro Repository begrenzt (dies umfasst offene und geschlossene Warnungen).

- Werden nicht in den Zusammenfassungsansichten für die Sicherheitsübersicht angezeigt, sondern nur in der Ansicht „Secret scanning“.

- Es werden nur die ersten fünf erkannten Speicherorte für GitHub für Nichtanbietermuster angezeigt, und nur der erste erkannte Speicherort, der für KI-erkannte generische Geheimnisse angezeigt wird.

Damit GitHub nach Nicht-Anbietermustern und generische Geheimschlüssel suchen, müssen Sie zuerst die Features für Ihr Repository oder Ihre Organisation aktivieren. Weitere Informationen findest du unter Aktivieren der Geheimnisüberprüfung auf Nicht-Anbietermuster und Aktivieren der generischen Geheimniserkennung der Copilot Geheimnisüberprüfung.

GitHub veröffentlicht weiterhin neue Muster und Geheimnistypen für die Liste generischer Warnungen und stuft sie in die Standardliste hoch, wenn das Feature ausgereift ist (z. B. wenn es über eine angemessene Rate für niedriges Volumen und falsch positive Ergebnisse verfügt).

Anzeigen von Warnungen

Warnungen für secret scanning werden auf der Registerkarte „Sicherheit“ des Repositorys angezeigt.

-

Navigieren Sie auf GitHub zur Hauptseite des Repositorys.

-

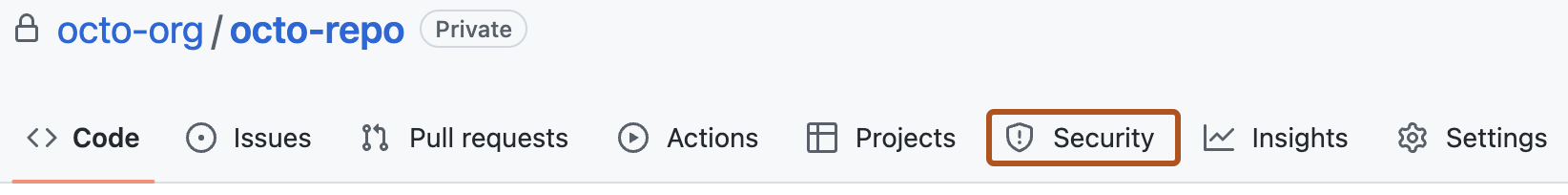

Klicke unter dem Repositorynamen auf Security. Wenn die Registerkarte „Security“ nicht angezeigt wird, klicke im Dropdownmenü auf Security.

-

Klicken Sie auf der linken Randleiste unter „Sicherheitsrisikowarnungen“ auf Secret scanning .

-

Wechsle optional zu Generic, um Warnungen für Nichtanbietermuster oder generische Geheimnisse, die durch KI ermittelt wurden, anzuzeigen.

-

Klicken Sie unter „Secret scanning“ auf die Warnung, die Sie anzeigen möchten.

-

Optional kannst du die Warnung einer Person zuweisen, die mithilfe des rechts angezeigten Steuerelements Assignees behoben werden soll. Weitere Informationen findest du unter Zuweisen von Warnungen.

Filtern von Warnungen

Sie können verschiedene Filter auf die Warnungsliste anwenden, um die Benachrichtigungen zu finden, an denen Sie interessiert sind. Sie können die Dropdownmenüs oberhalb der Warnungsliste verwenden oder die in der Tabelle aufgeführten Qualifizierer in die Suchleiste eingeben.

| Qualifizierer | Beschreibung |

|---|---|

bypassed | Zeigt Warnungen für Geheimnisse an, bei denen der Pushschutz umgangen wurde (true). Weitere Informationen finden Sie unter Informationen zum Pushschutz. |

is | Zeigt Warnungen an, die offen (open), geschlossen (closed) sind, in einem öffentlichen Repository gefunden wurden (publicly-leaked) oder in mehreren Repositorys innerhalb derselben Organisation oder desselben Unternehmens gefunden wurden (multi-repository). |

props | Zeigt Warnungen für Repositorys mit einer bestimmten benutzerdefinierten Eigenschaft (CUSTOM_PROPERTY_NAME) an. props:data_sensitivity:high zeigt beispielsweise Ergebnisse für Repositorys an, deren data_sensitivity-Eigenschaft auf high festgelegt ist. |

provider | Zeigt Warnungen für einen bestimmten Anbieter (PROVIDER-NAME) an, z. B. provider:github. Eine Liste unterstützter Partner findest du unter Unterstützte Scanmuster für geheime Schlüssel. |

repo | Zeigt Warnungen an, die in einem angegebenen Repository (REPOSITORY-NAME) erkannt wurden, z. B. repo:octo-repository. |

resolution | Zeigt Warnungen an, die als „False Positive“ (false-positive), „ausgeblendet durch Konfiguration“ (hidden-by-config), „Muster gelöscht“ (pattern-deleted), „Muster bearbeitet“ (pattern-edited), „widerrufen“ (revoked), „in Tests verwendet“ (used-in-tests) oder „wird nicht behoben“ (wont-fix) geschlossen wurden. |

results | Zeigt Warnungen für unterstützte Geheimnisse und benutzerdefinierte Muster (default) oder für Nicht-Anbietermuster (generic) wie private Schlüssel und von der KI erkannte generische Geheimnisse wie Kennwörter an. Siehe Unterstützte Scanmuster für geheime Schlüssel. Weitere Informationen zu generischen Geheimnissen, die von der KI erkannt wurden, findest du unter Verantwortungsvolle Erkennung generischer Geheimnisse mit Copilot Geheimnisüberprüfung. |

secret-type | Zeigt Warnungen für einen bestimmten Geheimnistyp (SECRET-NAME) an, z. B. secret-type:github_personal_access_token. Eine Liste unterstützter Geheimnistypen findest du unter Unterstützte Scanmuster für geheime Schlüssel. |

sort | Zeigen Sie Warnungen von der neuesten zur ältesten an (created-desc), von der ältesten zur neuesten (created-asc), nach der jüngsten Aktualisierung (updated-desc) oder nach der am weitesten zurückliegenden Aktualisierung (updated-asc). |

team | Zeigt Warnungen an, die Mitgliedern des angegebenen Teams gehören, z. B. team:octocat-dependabot-team. |

topic | Zeigt Warnungen mit dem entsprechenden Repositorythema, z. B. topic:asdf. |

validity | Zeigt Warnungen für Geheimnisse mit einer bestimmten Gültigkeit (active, inactive oder unknown) an. Gilt nur für GitHub-Token, sofern du keine Gültigkeitsprüfungen aktivierst.Weitere Informationen zu Gültigkeitsstatus findest du unter Bewerten von Warnungen aus der Geheimnisüberprüfung. |